Πίνακας περιεχομένων:

- Συγγραφέας John Day day@howwhatproduce.com.

- Public 2024-01-30 08:38.

- Τελευταία τροποποίηση 2025-01-23 14:39.

Αυτό είναι ένα πολύ σύντομο σεμινάριο που αφορά μια πτυχή της ασφάλειας στον κυβερνοχώρο - τη δύναμη της υπηρεσίας ssl στον διακομιστή ιστού σας. Το υπόβαθρο είναι ότι οι υπηρεσίες ssl στον ιστότοπό σας χρησιμοποιούνται για να διασφαλιστεί ότι κανείς δεν μπορεί να χακάρει δεδομένα που μεταδίδονται από και προς τον ιστότοπό σας. Έχουν γίνει καλά δημοσιευμένες επιθέσεις σε ευάλωτες υπηρεσίες SSL, όπως το σφάλμα Heartbleed στο OpenSSL και το σφάλμα Poodle που εκμεταλλεύτηκε ευπάθειες SSL 3.0. (Αυτή η περιοχή είναι ένας κινούμενος στόχος, οπότε πρέπει να δημιουργήσετε δοκιμές SSL στον κύκλο ISO 27001 plan-do-check-act (PDCA).)

Όταν το ssl εγκατασταθεί στον ιστότοπό σας χρησιμοποιώντας πιστοποιητικό από αναγνωρισμένο πάροχο, θα δείτε ότι η πρόσβαση στον ιστότοπό σας είναι δυνατή από τη διεύθυνση https://yourdomain.com. Αυτό σημαίνει ότι τα δεδομένα μεταδίδονται εμπρός και πίσω σε κρυπτογραφημένη μορφή. Αντίθετα, το https://yourdomain.com ή η αδύναμη κρυπτογράφηση εκθέτει τα μεταδιδόμενα δεδομένα σε καθαρό κείμενο, πράγμα που σημαίνει ότι ακόμη και ένας παιδικός χάκερ μπορεί να έχει πρόσβαση στα δεδομένα του κωδικού πρόσβασής σας κλπ χρησιμοποιώντας άμεσα διαθέσιμα εργαλεία όπως το Wireshark.

Για το υπόλοιπο αυτού του σεμιναρίου, υποθέτω ότι θα χρησιμοποιείτε το Apache ως διακομιστή ιστού σας στο Linux και ότι έχετε πρόσβαση στον διακομιστή ιστού σας μέσω ενός εξομοιωτή τερματικού όπως ο στόκος. Για λόγους απλότητας, θα υποθέσω επίσης ότι ο πάροχός σας έχει παράσχει το πιστοποιητικό SSL και έχετε τη δυνατότητα να διαμορφώσετε ξανά ορισμένες πτυχές του.

Βήμα 1: Δοκιμή της αντοχής της υπηρεσίας σας SSL

Απλώς μεταβείτε στη διεύθυνση https://www.ssllabs.com/ssltest/ και εισαγάγετε το όνομα τομέα σας δίπλα στο πλαίσιο Όνομα κεντρικού υπολογιστή και επιλέξτε το πλαίσιο ελέγχου "Να μην εμφανίζονται τα αποτελέσματα στους πίνακες" και κάντε κλικ στο κουμπί υποβολής. (Λάβετε υπόψη ότι δεν πρέπει να δοκιμάσετε κανέναν τομέα χωρίς προηγούμενη άδεια και δεν πρέπει ποτέ να εμφανίζετε αποτελέσματα στους πίνακες.)

Μετά την εκτέλεση των δοκιμών, θα σας δοθεί βαθμολογία από F έως A+. Θα σας δοθούν αναλυτικά αποτελέσματα δοκιμών που ελπίζουμε να σας καταστήσουν προφανή γιατί σας δόθηκε η βαθμολογία που σας έχει ανατεθεί.

Οι συνήθεις λόγοι για την αποτυχία είναι επειδή χρησιμοποιείτε παλιά στοιχεία όπως κρυπτογράφηση ή πρωτόκολλα. Θα επικεντρωθώ σε κρυπτογράφηση σύντομα, αλλά πρώτα μια γρήγορη λέξη για τα κρυπτογραφικά πρωτόκολλα.

Τα κρυπτογραφικά πρωτόκολλα παρέχουν ασφάλεια επικοινωνίας μέσω δικτύου υπολογιστών. … Η σύνδεση είναι ιδιωτική (ή ασφαλής) επειδή χρησιμοποιείται συμμετρική κρυπτογραφία για την κρυπτογράφηση των δεδομένων που μεταδίδονται. Τα δύο κύρια πρωτόκολλα είναι TLS και SSL. Το τελευταίο απαγορεύεται από τη χρήση και με τη σειρά του, το TLS εξελίσσεται και έτσι όπως το γράφω αυτό, η τελευταία έκδοση είναι 1.3, αν και σε μορφή πρόχειρου. Πρακτικά, από τον Ιανουάριο του 2018, θα πρέπει να έχετε μόνο το TLS v 1.2. ενεργοποιημένο. Πιθανότατα θα υπάρξει μετάβαση στο TLV v 1.3. κατά τη διάρκεια του 2018. Το τεστ Qualys θα απαριθμήσει ποια κρυπτογραφικά πρωτόκολλα έχετε εφαρμόσει και επί του παρόντος, εάν χρησιμοποιείτε το παρακάτω TLS v 1.2., θα λάβετε χαμηλή βαθμολογία.

Ένα τελευταίο πράγμα που πρέπει να πω για τα κρυπτογραφικά πρωτόκολλα, όταν αγοράζετε ένα πακέτο ιστού και ένα πιστοποιητικό SSL από έναν κύριο πάροχο υπηρεσιών Internet, όπως το GoDaddy, θα είναι το TLS v 1.2. που είναι καλό, αλλά πιο κάτω, μπορεί να δυσκολευτείτε να αναβαθμίσετε για να πείτε TLS v 1.3. Προσωπικά, εγκαθιστώ τα δικά μου πιστοποιητικά SSL και επομένως έχω τον έλεγχο της μοίρας μου, για να το πω έτσι.

Βήμα 2: Αναδιαμόρφωση του Apache για να κάνετε αλλαγές SSL

Ένας από τους σημαντικούς τομείς που δοκιμάζεται στο τεστ Qualys SSL και το επίκεντρο αυτής της ενότητας είναι οι σουίτες κρυπτογράφησης που καθορίζουν τη δύναμη κρυπτογράφησης των δεδομένων που μεταδίδονται. Ακολουθεί ένα παράδειγμα εξόδου από μια δοκιμή Qualys SSL σε έναν από τους τομείς μου.

Cipher Suites # TLS 1.2 (σουίτες σε διακομιστή-προτιμώμενη σειρά) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (ισοδ. 3072 bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (ισοδ. 3072 bits RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (ισοδ. 3072 bits RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (eq. 3072 bits RSA) FS128

Μπορεί να ξοδέψετε πολύ χρόνο για να διαμορφώσετε εκ νέου τη διαμόρφωση του Apache για να αφαιρέσετε τις κόκκινες γραμμές (αποτύχει) από την αναφορά δοκιμής Qualys, αλλά προτείνω την ακόλουθη προσέγγιση για να λάβετε τις καλύτερες ρυθμίσεις του Cipher Suite.

1) Επισκεφτείτε τον ιστότοπο Apache και λάβετε τις προτάσεις τους για χρήση από μια Cipher Suite. Κατά τη συγγραφή, ακολούθησα αυτόν τον σύνδεσμο -

2) Προσθέστε τη συνιστώμενη ρύθμιση στο αρχείο διαμόρφωσης Apache και επανεκκινήστε το Apache. Αυτή ήταν η προτεινόμενη ρύθμιση που χρησιμοποίησα.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305-E256A-E35-E25 -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Σημειώσεις - Μία από τις προκλήσεις είναι να βρείτε ποιο αρχείο χρειάζεστε για να αλλάξετε την οδηγία SSLCipherSuite. Για να το κάνετε αυτό, συνδεθείτε στο Putty και συνδεθείτε στον κατάλογο κλπ (sudo cd /etc) Αναζητήστε έναν κατάλογο apache όπως το apache2 ή το http. Στη συνέχεια, κάντε μια αναζήτηση στον κατάλογο apache ως εξής: grep -r "SSLCipherSuite" /etc /apache2 - Αυτό θα σας δώσει μια έξοδο παρόμοια με αυτήν:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH+3DES: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL:! MD5:! DSS

Το σημαντικό πράγμα που πρέπει να σημειωθεί είναι το αρχείο /etc/apache2/mods-available/ssl.conf ή οτιδήποτε είναι δικό σας. Ανοίξτε το αρχείο χρησιμοποιώντας έναν επεξεργαστή όπως το nano και μεταβείτε στην ενότητα # SSL Cipher Suite:. Στη συνέχεια, αντικαταστήστε την υπάρχουσα καταχώριση στην οδηγία SSLCipherSuite με την παραπάνω από τον ιστότοπο Apache. Θυμηθείτε να σχολιάσετε παλαιότερες οδηγίες SSLCipherSuite και επανεκκινήστε το Apache - στην περίπτωσή μου, το έκανα πληκτρολογώντας sudo /etc/init.d/apache2 επανεκκίνηση

Σημειώστε ότι μερικές φορές μπορεί να χρειαστεί να αφαιρέσετε συγκεκριμένους κρυπτογράφους που σας δίνουν χαμηλή βαθμολογία δοκιμής Qualys SSL (ας πούμε επειδή έχουν ανακαλυφθεί νέες ευπάθειες), παρόλο που έχετε χρησιμοποιήσει τις προτεινόμενες ρυθμίσεις Apache. Ένα παράδειγμα είναι εάν η ακόλουθη γραμμή εμφανίζεται με κόκκινο χρώμα (αποτυχία) στην αναφορά Qualys σας TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Το πρώτο βήμα είναι να βρείτε ποιον κωδικό πρέπει να αλλάξετε στην οδηγία Apache SSLCipherSuite. Για να βρείτε τον κωδικό, μεταβείτε στη διεύθυνση https://www.openssl.org/docs/man1.0.2/apps/ciphers…-αυτό δείχνει τον κωδικό ως εξής: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Πάρτε το ECDHE-RSA-AES256-GCM-SHA384 και αφαιρέστε το από την καταχώριση που προσθέσατε ως οδηγία Apache Apache SSLCipherSuite και, στη συνέχεια, προσθέστε το στο τέλος, προηγουμένως με:!

Και πάλι, επανεκκινήστε το Apache και δοκιμάστε ξανά

Βήμα 3: Συμπέρασμα

Έχω ότι έχετε μάθει κάτι για τον έλεγχο SSL. Υπάρχουν πολλά περισσότερα να μάθετε για αυτό, αλλά ελπίζω, σας έδειξα στη σωστή κατεύθυνση. Στα επόμενα σεμινάρια μου, θα καλύψω άλλους τομείς της Cyber Security, οπότε μείνετε συντονισμένοι.

Συνιστάται:

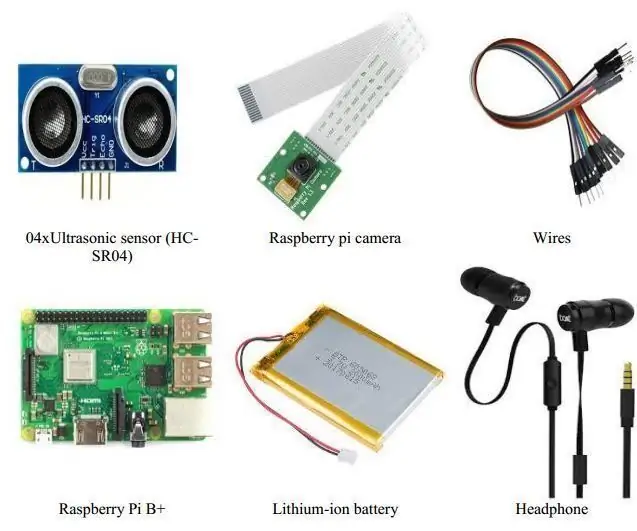

Οδηγός για την ενίσχυση της κινητικότητας των ατόμων με προβλήματα όρασης: 6 βήματα

Οδηγός πεζοπορίας για την ενίσχυση της κινητικότητας των ατόμων με προβλήματα όρασης: Ο στόχος του διδάσκοντος είναι να αναπτύξει έναν οδηγό πεζοπορίας που θα μπορεί να χρησιμοποιηθεί από άτομα με ειδικές ανάγκες, ειδικά για άτομα με προβλήματα όρασης. Το εκπαιδευτικό σκοπεύει να διερευνήσει πώς μπορεί να χρησιμοποιηθεί αποτελεσματικά ο οδηγός περπατήματος, έτσι ώστε οι απαιτήσεις σχεδιασμού

Σύστημα ArOZ για διακομιστή Ιστού Raspberry Pi: 5 βήματα

Σύστημα ArOZ για διακομιστή Raspberry Pi Web: Θέλατε ποτέ να μοιραστείτε μουσική ή βίντεο με τους φίλους σας ενώ δεν υπάρχει ή αργή πρόσβαση στο διαδίκτυο; Μπορείτε να χρησιμοποιήσετε Bluetooth ή NFC, αλλά εδώ έρχεται μια άλλη λύση, η ArOZ Online, μια πηγή ανοίγματος απλή στη χρήση και εγκατάσταση πλατφόρμας για βίντεο και

Πώς να ξεπεράσετε την ασφάλεια των περισσοτέρων διακομιστών αποκλεισμού ιστού διακομιστή: 3 βήματα

Πώς να ξεπεράσετε την ασφάλεια των περισσοτέρων διακομιστών αποκλεισμού ιστού διακομιστή: Αυτό είναι το πρώτο μου διδακτικό, οπότε αντέξτε με: Εντάξει θα σας πω πώς να ξεφύγετε από τους αποκλειστές ιστού που έχω δει να χρησιμοποιούνται στα σχολεία. Το μόνο που χρειάζεστε είναι μια μονάδα flash και μερικές λήψεις λογισμικού

Εγκατάσταση νέου εικονικού κεντρικού υπολογιστή στον διακομιστή Web Apache: 3 βήματα

Εγκατάσταση νέου εικονικού κεντρικού υπολογιστή στον διακομιστή Apache Web: Ο σκοπός αυτού του σεμιναρίου είναι να ακολουθήσει τη διαδικασία διαμόρφωσης και έναρξης ενός νέου εικονικού κεντρικού υπολογιστή διακομιστή ιστού Apache. Ένας εικονικός κεντρικός υπολογιστής είναι ένα " προφίλ " που εντοπίζει ποιος κεντρικός υπολογιστής DNS (π.χ. www.MyOtherhostname.com) καλείται για

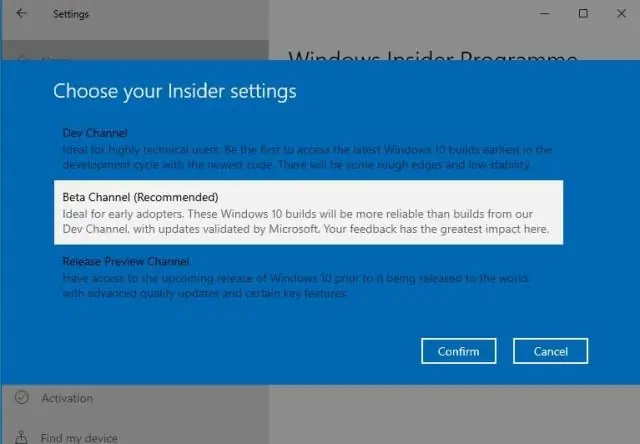

Λήψη και εγκατάσταση των Windows 7 Beta (Build 7000) στον υπολογιστή σας: 4 βήματα

Λήψη και εγκατάσταση των Windows 7 Beta (Build 7000) στον υπολογιστή σας: Σε αυτό το εκπαιδευτικό πρόγραμμα, θα σας δείξω πώς να κατεβάσετε την έκδοση beta των Windows 7 σε ένα dvd (το μέγεθος του αρχείου είναι 3,7 gigs) και να το εγκαταστήσετε στον υπολογιστή σας. Ας αρχίσουμε